Penetrační test interní infrastruktury

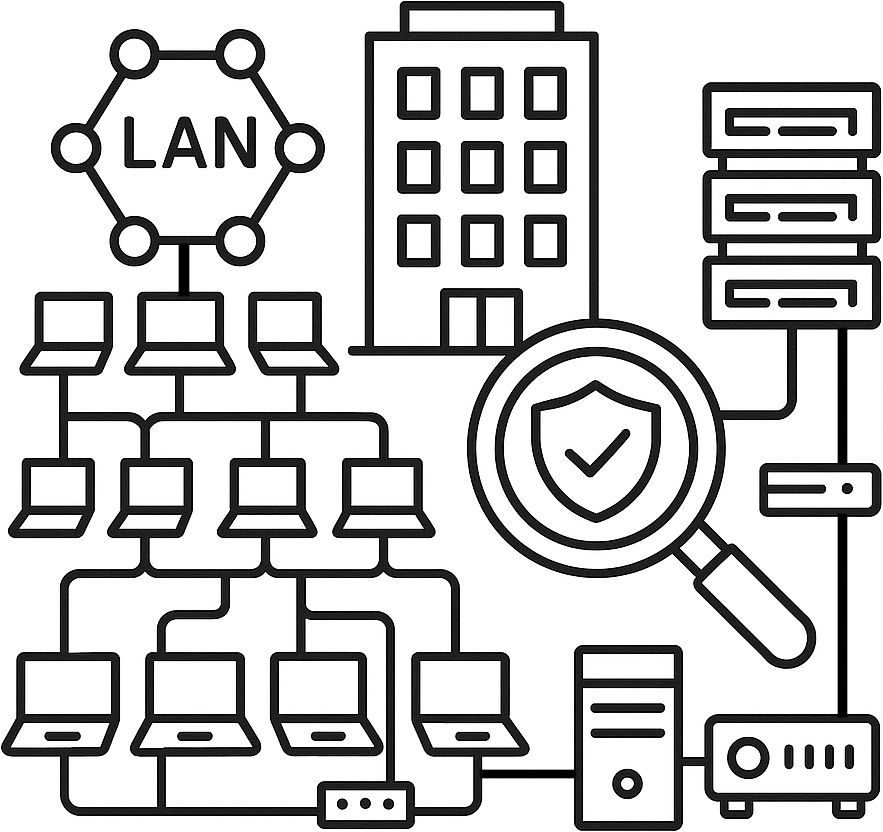

Penetrační test interní infrastruktury simuluje útok na Vaše vnitřní systémy z vnitřního prostředí. Konzultant simuluje potenciálního útočníka (hackera), který již má přístup do Vaši interní sítě. Tím může být například zaměstnanec, dodavatel, ale i externí útočník, který již pronikl vnějším perimetrem.

Oproti testu interní útočník

, který

testuje interní prostředí jako celek, jsou testovány konkrétní vybrané interní systémy.

Jedná se tak prakticky o ekvivalent testu externího perimetru

s jiným vstupním bodem.

Přínosy

Penetrační test interní infrastruktury Vám umožní pozvednout interní systémy blíže k úrovni zabezpečení, která je považována za standard pro systémy dostupné externě.

Konzervativní pojetí bezpečnosti pracuje s představou, že dobře zabezpečený vnější perimetr představuje téměř nepřekonatelnou překážku a interní systémy mohou být řádově méně zabezpečeny než externí systémy. Moderní přístupy k defense-in-depth, zejména koncept architektury Zero Trust, však toto oddělení odmítají. Podle nich informační systémy nemají vnitřní síti důvěřovat více než vnější síti.

Typickým cílem tohoto testu jsou Vaše interně dostupné systémy, jako např. intranetové webové servery, poštovní servery, sdílená úložiště, firewally a HR systémy.

Tento test doporučujeme jako systematickou aktivitu pro průběžnou analýzu zabezpečení

jednotlivých interních systémů, případně jako ověření nasazení nového systému.

Při budování zabezpečení vnitřního prostředí jako celku ho doporučujeme prověřovat spíše pomocí

testu interní útočník

, který hledá jeho nejslabší místa.

Navzdory popularitě přístupu Zero Trust

považujeme v praxi stále za vhodné se nejprve zaměřit na

ochranu externího perimetru.

Průběh testů

Základem testu je definice scope, tedy vybrané IP rozsahy nebo doménová jména.

Penetrační test interní infrastruktury je možné provádět v takzvaném režimu nulové znalosti

,

kdy kromě zajištění síťové dostupnosti nejsou do systémů poskytnuty žádné další autentizační údaje.

Může ale také být vhodné poskytnout do systémů přístup běžného zaměstnance.

Za těchto podmínek probíhají například následující testy:

Test je zahájen síťovými skeny pro odhalení dostupných serverů a služeb.

Následuje identifikace dostupných služeb (fingerprinting), analýza použitého serverového software, vytvoření seznamu používaných technologií.

Všechna identifikovaná zařízení, služby i technologie jsou testovány na známé bezpečnostní nedostatky a zranitelnosti pomocí automatizovaných nástrojů (např. vulnerability skenery, skenery webových aplikací a další specializované nástroje).

Nalezené webové stránky jsou podrobeny pouze základnímu hodnocení bezpečnosti; detailní bezpečnostní kontrolu webových aplikací (založené na metodice OWASP) nabízí Penetrační test webové aplikace.

Na základě odborných zkušeností penetračních testerů jsou vytipovány specifické služby pro manuální hledání nedostatků a zranitelností.

Všechna zjištění z předchozích kroků jsou ověřena manuálními testy, false-positives jsou eliminovány, opravdové nedostatky jsou zdokumentovány a pokud je to možné, snažíme se demonstrovat jejich zneužitelnost.

Naše interní metodika vychází ze standardu NIST 800-115 (2008) a metodiky OSSTMM (2010), ale soustředí se zejména na moderní poznatky, trendy a best practices v oblasti testování kybernetické bezpečnosti.

Všechny závěry spolu s navrhovanými doporučeními jsou uvedeny v závěrečné zprávě.

Další typy testů

Tento test je možné kombinovat s dalšími podpůrnými nebo navazujícími testy:

Penetrační test – interní útočník systematicky hledá nejslabší místa v interním prostředí jako celku, jejichž zneužití má co největší dopad.

Je vhodné provádět penetrační testy interně dostupných webových aplikací a API.

Penetrační test externího perimetru má podobné cíle, přínosy i průběh, avšak analyzuje zabezpečení Vašich systémů dostupných z internetu.

Vedle výše popsaných testů poskytujeme našim klientům také mnoho jiných typů penetračních testů – viz Penetrační testování – přehled.

Závěrečná zpráva

Výstupem penetračního testu je závěrečná zpráva, která obsahuje podrobnosti o průběhu testu, popis a klasifikaci nalezených zranitelností a doporučení ke snížení rizika. Zprávu předáváme bezpečně ve formátech MS Word a PDF a výsledky lze prezentovat formou manažerské prezentace nebo technického workshopu.

Vzorová zpráva

Ukázka výstupu pro lepší představu o kvalitě naší práce.

Máte otázky?

Pokud Vás zajímá více detailů, prosím kontaktujte nás.